AWS 해킹으로 인한 비용 과다 청구 문제 상황에서 로그인 복구를 진행했습니다. 이후 AWS에서 요청하는 대로 로그인 보안, 사용 중인 리소스 삭제를 진행하면 비용청구 조정 신청이 가능합니다.

AWS 비용 청구 조정 신청을 위한 방법

2022.12.27 - [Manuals/게임 회사] - [AWS] 해킹 문제 빠른 해결 위한 AWS 고객센터 커뮤니케이션 방법

[AWS] 해킹 문제 빠른 해결 위한 AWS 고객센터 커뮤니케이션 방법

AWS 계정이 해킹되어서 문제를 겪고 계신 경우 고객센터와 가장 빨리 소통하는 방법을 택하고 싶습니다. 왜냐면 비용 문제가 동반되고 그 비용의 단위가 크기 때문이죠. 제가 그랬듯이요. 그런데

gamegaori.tistory.com

2022.11.11 - [Manuals/게임 회사] - [AWS] 내가 사용하지 않은 연체 비용 청구/ 비밀 번호 MFA 해제 관련

[AWS] 내가 사용하지 않은 연체 비용 청구/ 비밀 번호 MFA 해제 관련

안녕하세요. 게임회사 다니는 가오리입니다. AWS 계정을 만들어놓고 사용하지 않고 까먹고 살다가 알 수 없는 과다한 비용이 청구되는 이야기는 꽤나 흔히 들리는 이슈입니다! 그게 바로 접니다!

gamegaori.tistory.com

2022.11.23 - [Manuals/게임 회사] - [AWS] aws 연체 상황에서 로그인 복구 과정

[AWS] aws 연체 상황에서 로그인 복구 과정

이전 글에서 AWS 해킹으로 인한 비용 과다 청구 문제 상황에서 비밀번호 MFA 때문에 로그인도 못했었습니다. 해당 문제 해결 이후 로그인 보안, 사용 중인 리소스 삭제, 비용 청구 조정을 통해 결

gamegaori.tistory.com

지난 이야기는 위 내용을 참고해 주세요.

고객센터에서 전달 받은 프로세스 관련

콘솔에 로그인이 가능한 상태에서(계정 잠겨있으면 안 됩니다.) Support 센터에 문의하면 본사에서 검토하고 심각도 : 긴급 case를 열어 줍니다. 그리고 계정 도용 관련 프로세스를 전달해 줍니다.

안내해주는 내용은 요약하자면 문제된 리소스와 관련 부분은 모두 삭제하고 알려달라는 것입니다.

참고로 비용청구 조정 신청을 먼저 진행할 순 없습니다.

예방 조치를 설정하지 않은 경우 청구서 조정 검토 요청을 제출할 수 없고, 또한 이 문제가 다시 발생하면 향후 청구서 검토 요청을 제출할 수 없다고 합니다.

실제로 리소스 삭제에 드는 시간보다도 커뮤니케이션에 드는 시간이 대단히 많이 소요됩니다.

초보자가 하루에 진행하기엔 번거롭고 어려운 일이었습니다.

시간을 들여서 빌링 대시보드에서 직접 보고 지워도 되지만

초보자가 보기엔 다 비슷해보이고 서비스가 너무 많은 데다가 삭제가 깔끔하게 잘 안 되는 경우가 있어서 Support 센터의 도움을 받으며 진행하는 것이 좋습니다.

모두 삭제할 때 까지 Support 센터에서 계속 가이드해주며, 잘 모르겠으면 그때 그때 채팅 상담 신청해서 도움받으면 됩니다.

이상 비용이 어디서 발생했는지 알고 싶어요

Billing console -> My billing dashboard -> Bill

billilig console에서 청구서를 클릭하면 비용 발생한 지점을 알 수 있습니다.

이런식으로요. 월 별 청구서가 있으니 어디서부터 이상비용이 발생했는지 찾아볼 수 있습니다. 나중에 Support 센터와 얘기할 때 몇 월부터 이상 비용이 발생했다고 말해야 하니 알아두면 좋습니다.

리소스 삭제 과정

비용청구 조정 및 계정 삭제를 준비하기 위해서 사용하지 않는 활성 AWS 리소스를 모두 삭제해야합니다.

아래 매뉴얼을 전달 받고 참고해서 열심히 지웠습니다.

저는 AWS에 대한 이해가 전혀 없는 초보자이기 때문에 똑같은 일을 두 번 했을 수 있으니 참고만 해주세요.

https://aws.amazon.com/ko/premiumsupport/knowledge-center/terminate-resources-account-closure/

더 이상 필요하지 않은 활성 AWS 리소스 종료

AWS 계정에서 더 이상 필요하지 않은 활성 리소스를 종료하려면 어떻게 해야 하나요? 최종 업데이트 날짜: 2022년 5월 2일 더 이상 필요하지 않은 활성 리소스를 종료하고 싶습니다. 해결 방법

aws.amazon.com

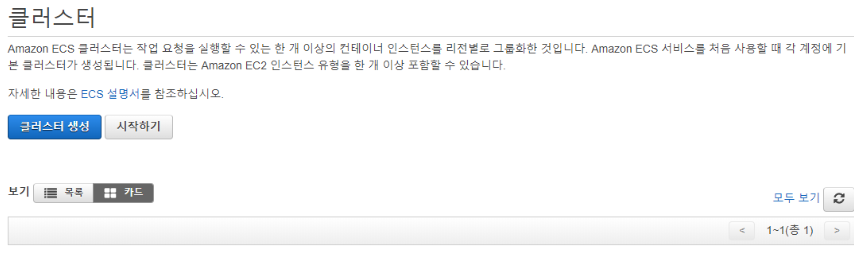

1. ECS 클러스터 삭제

ECS 클러스터에 들어가서 사용하지 않는 클러스터를 삭제합니다.

그런데 삭제가 원활하게 되지 않습니다.

아마도 사용중인 서비스인 경우엔 삭제가 잘 안 되는 것 같아요.

Support center에서 아래 매뉴얼을 참고해서 삭제하라고 합니다.

https://aws.amazon.com/ko/premiumsupport/knowledge-center/ecs-cluster-delete-failure-stack/

AWS CloudFormation 스택에서 삭제되지 않은 Amazon ECS 클러스터 문제 해결

Amazon ECS 클러스터가 AWS CloudFormation 스택의 일부로 삭제되지 않으면 어떻게 해야 합니까? 최종 업데이트 날짜: 2022년 3월 24일 Amazon Elastic Container Service(Amazon ECS) 클러스터가 삭제되지 않습니다. 간

aws.amazon.com

이거 이용해서 해결을 시작합니다.

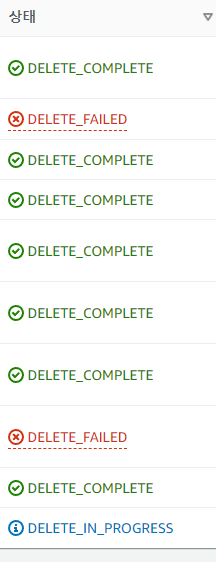

cloudformation - stack- 스택 세부 정보에서

실패한 스택을 찾아서 지우면 됩니다.

뭐가 연결되어서 안된다고 안내해 주는데, 따라가서 지워주세요.

모두 지우고나서 클러스터 삭제를 다시 시도하면 삭제를 완료할 수 있습니다.

삭제가 완료 되었습니다!

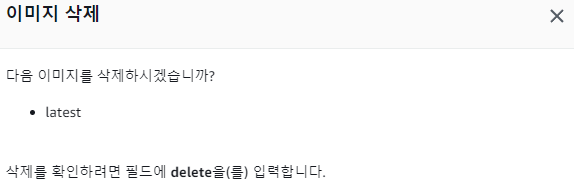

2. ECR 리포지토리

삭제해 줍니다.

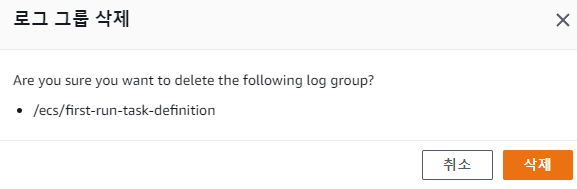

3. CloudWatch 로그 그룹 삭제

삭제해 줍니다.

4. DHCP 옵션 세트 삭제

DHCP 옵션 세트 삭제

삭제 시도하면 VPC 가 사용 중이면 삭제가 안된대요.

VPC로 이동해서 VPC 먼저 삭제하고 삭제 완료하면 사라집니다.

5. 버킷 삭제

사용하지 않는 버킷을 모두 삭제합니다.

로그인 보안 과정

리소스를 모두 삭제한 뒤에, 로그인 보안을 강화하는 과정을 진행합니다. 로그인 보안을 강화하면 비용 조정 신청을 진행할 수 있습니다.

계정 도용 관련 도움말

계정 도용 관련하여 aws에서 참고하라고 전달한 도움말입니다.

https://aws.amazon.com/ko/premiumsupport/knowledge-center/potential-account-compromise/

AWS 계정의 무단 활동 문제 해결

닫기 AWS Supports You: Securing Your Identity and Access Management Access Keys (42:44)

aws.amazon.com

1. 비밀번호 변경

Support center에서 비밀번호 재설정하라고 하면

AWS 콘솔로 이동해서 로그인을 진행하면 비밀번호 재설정이 요구됩니다..

비밀번호 찾기를 진행해서 비밀번호 재설정합니다

비밀번호 재설정 요청하면 메일로 비밀번호 지원 관련 메일이 옵니다.

링크 따라서 새 비밀번호를 생성해 주세요.

2. Access key 삭제

Identity and Access Management(IAM) > security credentials

보안자격 증명에서 사용하지 않는 액세스키를 삭제합니다.

들어가 보니까 모르는 액세스 키가 정말로 있네요. 삭제해 줍니다.

3. IAM 사용자 및 역할 삭제

IAM에서 액세스 관리 허용하지 않은 사용자와 역할을 삭제합니다,

뭔지 모르니까 다 삭제하다 보면 Role in use라고 안된다는 게 있는데 따라가서 지울 수 있는 건 지워줍니다.

아무리 해도 안 되는 건 aws 시스템에서 사용하는 거니까 그냥 내버려두라고 합니다. 헷갈리시면 Support center랑 함께 진행하세요.

2. 로그인 보안 서비스 3가지 중 1개 수행

로그인보안 관련 서비스 3가지 중 1개를 수행해야 합니다.

종류는 MFA/ 보안 허브/ Guard duty가 있습니다.

- MFA:

https://docs.aws.amazon.com/IAM/latest/UserGuide/id_credentials_mfa_enable.html

Enabling MFA devices for users in AWS - AWS Identity and Access Management

Thanks for letting us know this page needs work. We're sorry we let you down. If you've got a moment, please tell us how we can make the documentation better.

docs.aws.amazon.com

- 보안 허브

https://docs.aws.amazon.com/securityhub/latest/userguide/securityhub-enable.html

Enabling Security Hub manually - AWS Security Hub

Enabling Security Hub manually After you attach the required policy to the IAM identity, you use that identity to enable Security Hub. You can enable Security Hub from the AWS Management Console or the API. Security Hub also provides a script in GitHub tha

docs.aws.amazon.com

- GuardDuty

https://docs.aws.amazon.com/guardduty/latest/ug/guardduty_settingup.html

Getting started with GuardDuty - Amazon GuardDuty

You do not need to enable AWS CloudTrail management events, AWS CloudTrail data events for S3, DNS logs, EKS audit logs, or VPC flow logs before you enable the GuardDuty service. Amazon GuardDuty pulls independent streams of data directly from those servic

docs.aws.amazon.com

쉬운 거 하면 될 것 같은데요. 저는 Security hub 가 쉬워 보여서 그거 했습니다.

비용 및 사용량 모니터링 서비스 2개 이상 설정

다음 서비스 중 두 개 이상을 설정하여 비용 및 사용량을 모니터링합니다.

budget 설정

https://docs.aws.amazon.com/cost-management/latest/userguide/budgets-managing-costs.html

Managing your costs with AWS Budgets - AWS Cost Management

There can be a delay between when you incur a charge and when you receive a notification from AWS Budgets for the charge. This is due to a delay between when an AWS resource is used and when that resource usage is billed. You might incur additional costs o

docs.aws.amazon.com

CloudWatch:

Scenario: Monitor your estimated charges using CloudWatch - Amazon CloudWatch

Scenario: Monitor your estimated charges using CloudWatch In this scenario, you create an Amazon CloudWatch alarm to monitor your estimated charges. When you enable the monitoring of estimated charges for your AWS account, the estimated charges are calcula

docs.aws.amazon.com

CloudTrail

https://docs.aws.amazon.com/awscloudtrail/latest/userguide/cloudtrail-user-guide.html

What Is AWS CloudTrail? - AWS CloudTrail

What Is AWS CloudTrail? AWS CloudTrail is an AWS service that helps you enable operational and risk auditing, governance, and compliance of your AWS account. Actions taken by a user, role, or an AWS service are recorded as events in CloudTrail. Events incl

docs.aws.amazon.com

WAF

https://docs.aws.amazon.com/waf/latest/developerguide/getting-started.html

Getting started with AWS WAF - AWS WAF, AWS Firewall Manager, and AWS Shield Advanced

The console provides the Rule visual editor and also a Rule JSON editor. The JSON editor makes it easy for you to copy configurations between web ACLs and is required for more complex rule sets, like those with multiple levels of nesting. This procedure us

docs.aws.amazon.com

Advisor

https://docs.aws.amazon.com/awssupport/latest/user/get-started-with-aws-trusted-advisor.html

Get started with Trusted Advisor Recommendations - AWS Support

The following Low Utilization Amazon EC2 Instances check lists the affected instances in the account. This check identifies 41 Amazon EC2 instances that have low usage and recommends that you stop or terminate the resources.

docs.aws.amazon.com

저는 Cloud trail과 budget을 설정했습니다. 쉬워 보이는 것 했습니다.

시키는 모든 조치를 완료하면 이제 드디어 비용 조정검토에 들어갑니다.

이상 비용 기간을 알려주면 본사에서 검토하여 이상 비용 여부를 확인해 줍니다.

모든 조치 이후에는 기다리는 시간 빼고는 생각보다 수월하게 넘어갑니다.

따라서 미리미리 조치를 취해놓으시면 빨리 진행될 거 같아요.

소감문

한 번 정도는 처리가 되고, 계정을 다 들여다보기에 이상 비용인지 아닌지는 본사에서 충분히 판단 가능해 보입니다.

다만 회사라면 그나마 어느 정도 괜찮겠지만 개인이라면 상당히 곤란할 것 같습니다. 비용이 자동으로 결제된 경우라면 환불까지 거의 한 달 넘게 소요되기 때문에 특히 그렇습니다..

문제가 되어 보이는 비정상적인 상황이 발생해도(갑작스러운 사용량 급증) AWS는 계속 경고 알림을 발송하지만 자체적으로 차단하지는 않습니다.

따라서 연락처가 실사용 연락처가 아닌 경우 쉽게 과다 비용 청구에 노출될 수 있습니다.

제 케이스에서 그나마 다행인 점은 실제로 결제가 청구되지 않아서 마음 편하게(?) 진행할 수 있다는 점이었습니다.

교훈을 얻은 내용을 정리해보면 다음과 같습니다.

1. aws 가입 시 카드 결제 한도 설정

신용카드 한도 결제 한도가 500만 원이라서 첫 청구서의 800만 원 결제가 안 됐지만

그 이하였다면 결제가 되었을 것입니다. 운이 좋았죠.(?)

회사라면 어느 정도 괜찮겠지만 개인이라면 생계문제도 발생할 수 있으니 주의가 필요합니다.

2. mfa 설정

사용 가능한 디바이스로 이차인증을 설정하는 것은 모든 서비스에 해당되는 내용이죠.

3. 주로 사용하는 메일 계정으로 비용 알람 메일

비용 설정해서 예산 초과되면 메일로 알람 오게 설정할 수 있고, 사용하는 메일로 알람이 오도록 하는 게 중요합니다.

4. 실 사용 정보 업데이트

이것 관련해서 문서도 보낸 적이 있는데 반송되었다고 하더라고요. 아마도 너무 이상하면 문서(혹은 청구서)를 보내주는 모양입니다.

다만 저희가 이사를 다니면서 주소지가 변경되었는데 AWS를 사용하지 않기에 굳이 변경하지 않은 점이 화가 되었네요.

전화번호도 포함입니다.

5. 미사용 리소스 삭제

사실 어디서 해킹이 된 것인지 알 수 없지만 (그냥 정말 예시 프로젝트 테스트로 만들어 놨을 뿐이라)

미사용 리소스는 해킹의 요소가 될 수 있으므로 가급적 사용하지 않으면 삭제하고, 계정도 안 쓰면 삭제하는 게 좋은 것 같습니다.

저는 이 모든 과정이 끝나고 비용 처리 되었다는 메일을 확인 후 계정을 삭제하였습니다.

긴 과정을 읽어주셔서 감사합니다.

'Manuals > 업무 이슈 해결' 카테고리의 다른 글

| [SVN] Tortoise SVN Update Failed: Working copy locked 에러 (0) | 2023.03.21 |

|---|---|

| [AWS] 해킹 문제 빠른 해결 위한 AWS 고객센터 커뮤니케이션 방법 (0) | 2022.12.27 |

| 브랜드 회사 크리에이터 상품 코인 이름 생성 사이트 간단한 무료 브랜딩 디자인 BI (0) | 2022.12.02 |

| [AWS] aws 연체 상황에서 로그인 복구 과정 (4) | 2022.11.23 |

| [AWS] 내가 사용하지 않은 연체 비용 청구/ 비밀 번호 MFA 해제 관련 (0) | 2022.11.11 |